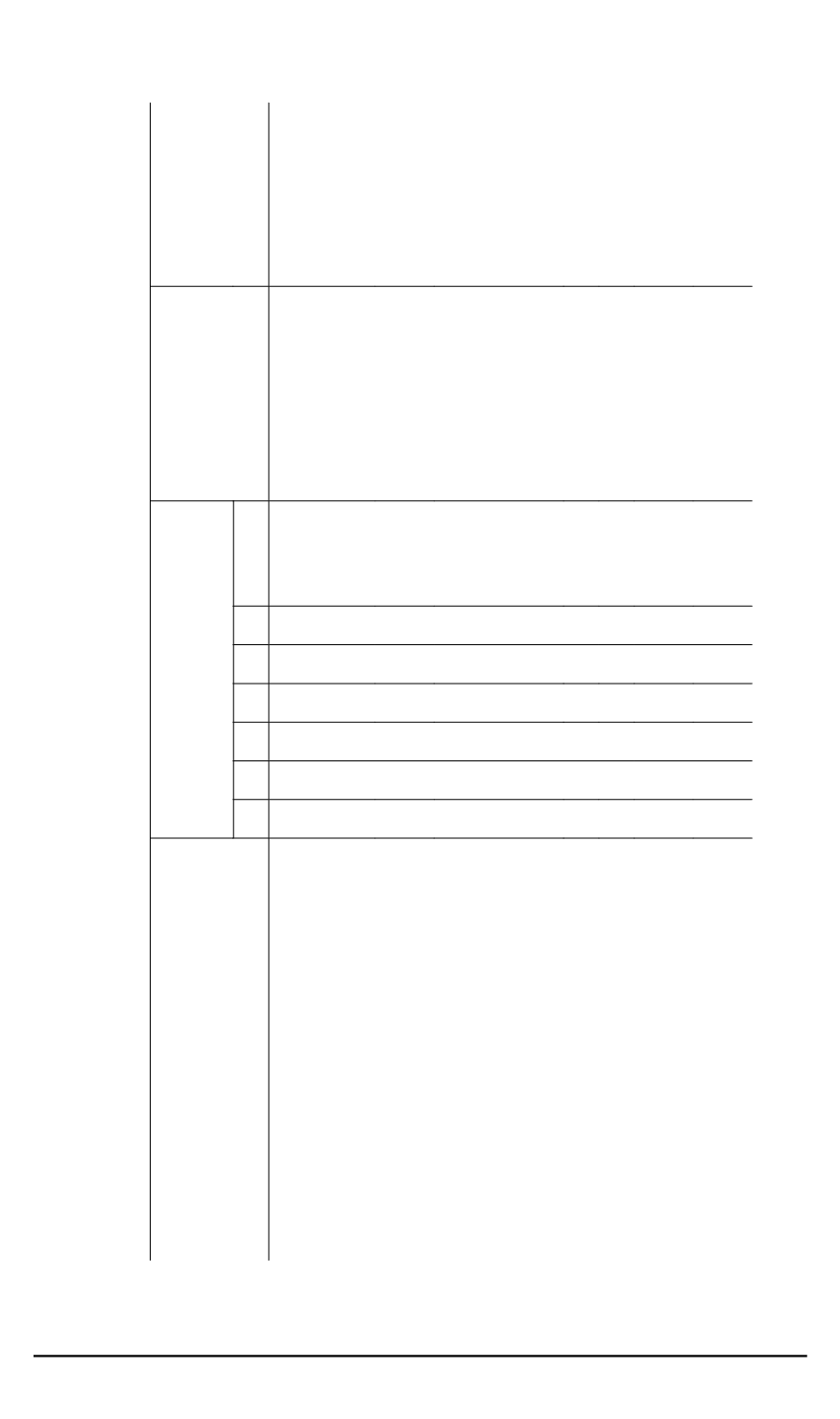

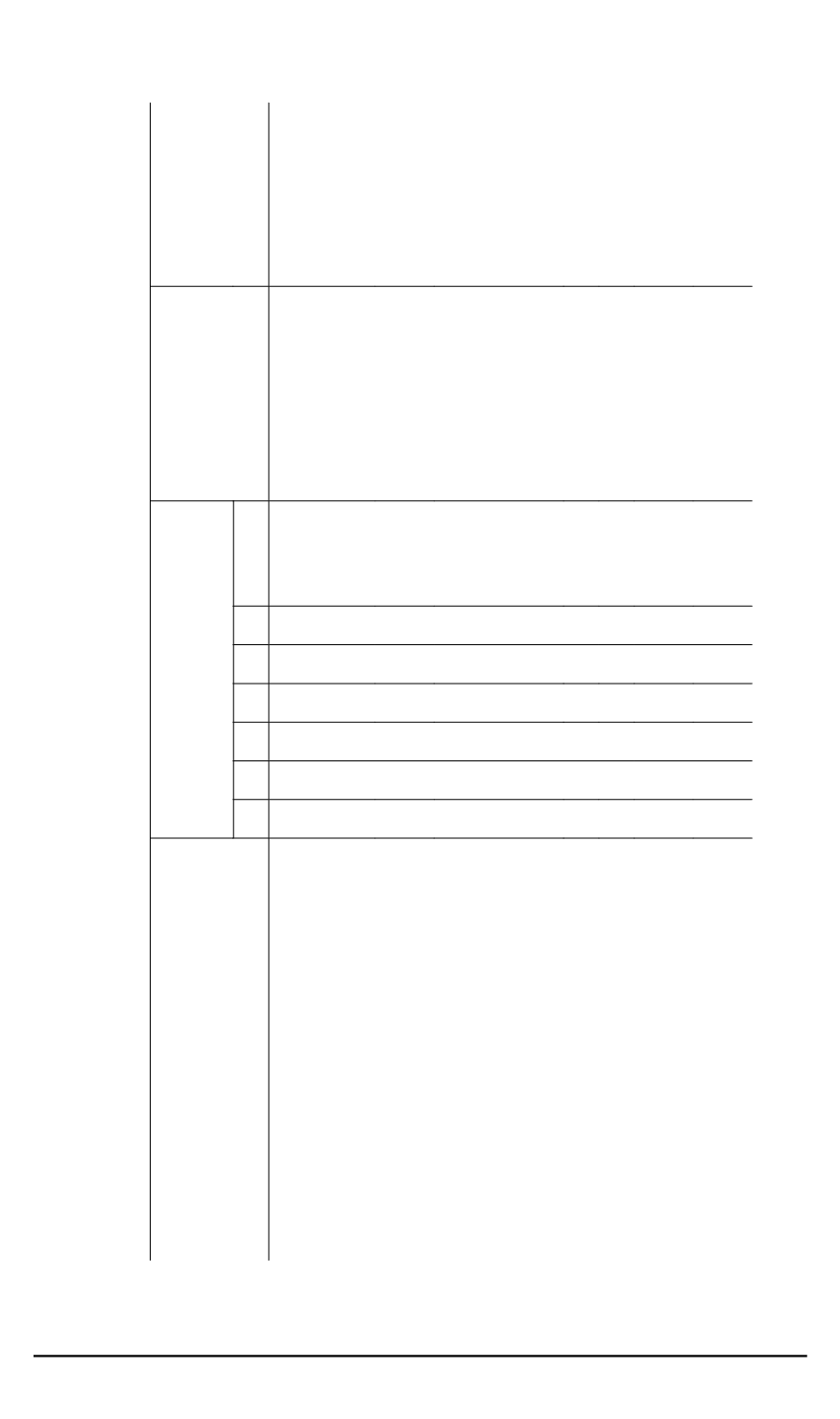

Окончание таблицы 3

Угроза безопасности

Вероятность реализации угрозы

нарушителем категории К

Коэффициент

реализуемости

угрозы (Y)

Возможность

реализации угрозы

К1 К2 К3 К4 К5 К6 Итог Y2

Угрозы, реали-

зуемые:

сканированим, направлен-

ным на выявление откры-

тых портов и служб, от-

крытых соединений и др.

2 0 0 2 2 2

2

0,35

Средняя

внедрением ложного объ-

екта сети

2 2 2 2 2 2

2

0,35

Средняя

навязыванием ложного

маршрута путем несанк-

ционированного измене-

ния маршрутно-адресных

данных

5 0 0 0 0 0

0

0,25

Низкая

отказом в обслуживании 2 0 0 2 2 2

2

0,35

Средняя

выявлением паролей

2 0 0 2 0 0

2

0,35

Средняя

удаленным запуском при-

ложений

2 0 0 2 2 2

2

0,35

Средняя

внедрением по сети вредо-

носных программ

2 0 0 2 2 2

2

0,35

Средняя

66 ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2013. № 3