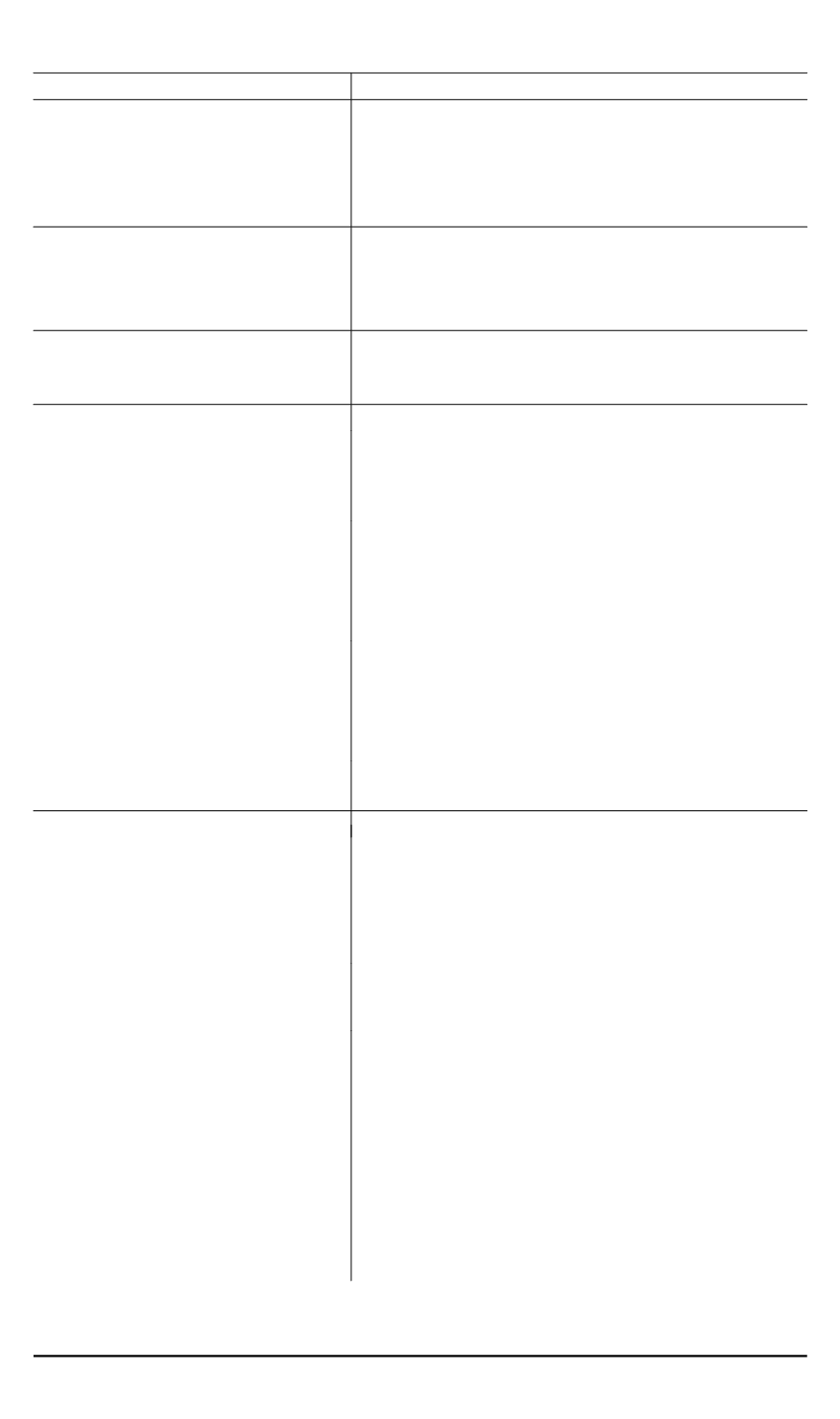

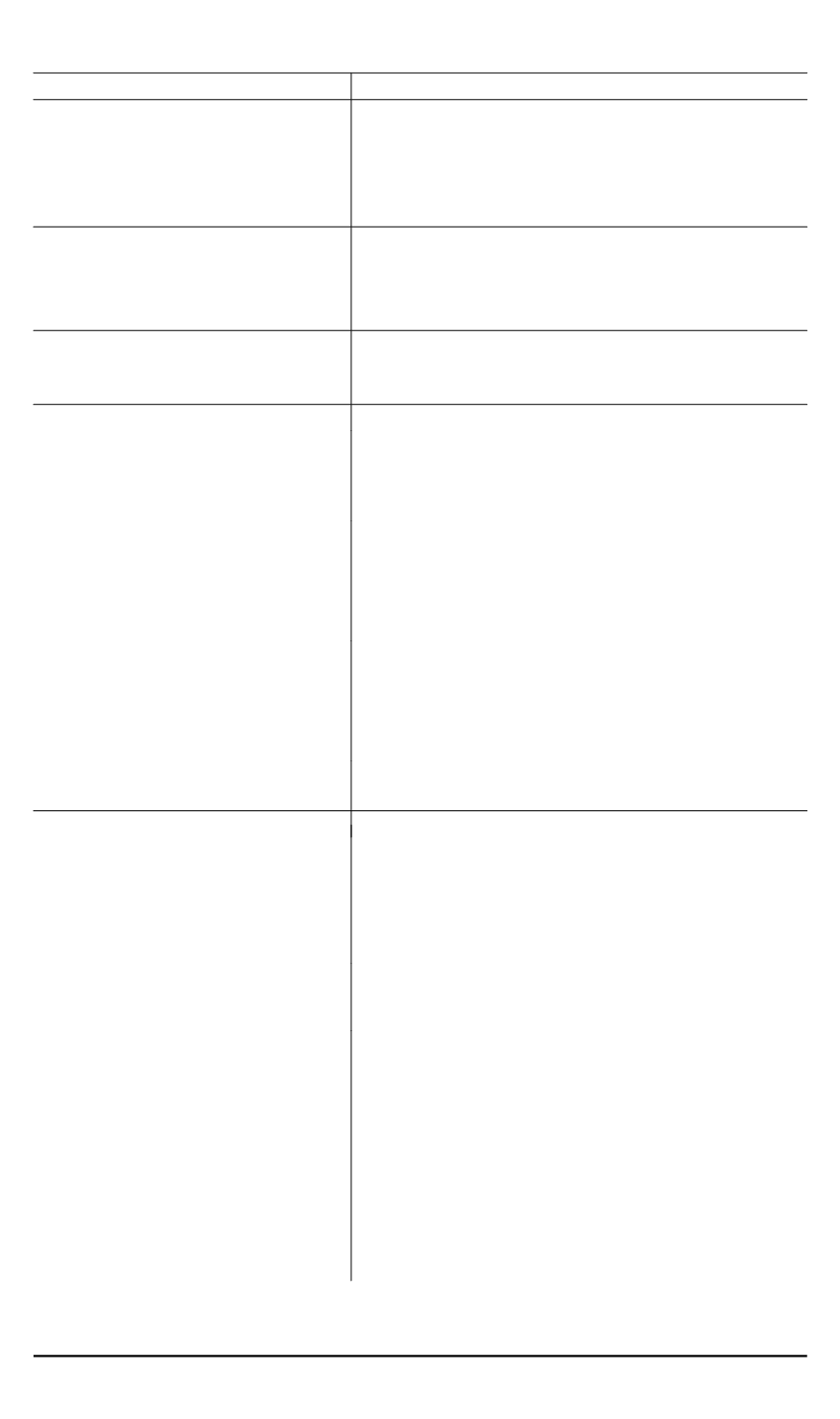

Окончание таблицы 1

Тип угрозы

Возможные последствия

Подмена доверенного объекта се-

ти

Изменение трассы прохождения сообщений,

несанкционированное изменение маршрутно-

адресных данных. Несанкционированный до-

ступ к сетевым ресурсам, навязывание ложной

информации

Навязывание ложного маршрута

сети

Несанкционированное изменение маршрутно-

адресных данных, анализ и модификация пе-

редаваемых данных, навязывание ложных со-

общений

Внедрение ложного объекта сети Перехват и просмотр трафика. Несанкциони-

рованный доступ к сетевым ресурсам, навязы-

вание ложной информации

Отказ в обслуживании:

частичное исчерпание

ресурсов

Снижение пропускной способности каналов

связи, производительности сетевых устройств.

Снижение производительности серверных

приложений

полное исчерпание ресурсов Невозможность передачи сообщений из-за от-

сутствия доступа к среде передачи, отказ в

установлении соединения. Отказ в предоста-

влении сервиса (электронной почты, файлово-

го и т.п.)

нарушение логической связан-

ности между атрибутами, дан-

ными, объектами

Невозможность передачи сообщений из-за

отсутствия корректных маршрутно-адресных

данных. Невозможность получения услуг вви-

ду несанкционированной модификации иден-

тификаторов, паролей и т.п.

использование ошибок в про-

граммах

Нарушение работоспособности сетевых

устройств

Удаленный

запуск при-

ложений:

путем рассылки

файлов, содержа-

щих деструктив-

ный исполняемый

код, вирусное за-

ражение;

Нарушение конфиденциальности, целостно-

сти, доступности информации

путем переполне-

ния буфера сервер-

ного приложения;

c использовани-

ем возможностей

удаленного упра-

вления системой,

предоставляемых

скрытыми програм-

мными и аппа-

ратными закладка-

ми либо использу-

емыми штатными

средствами

Скрытое управление системой

62 ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2013. № 3