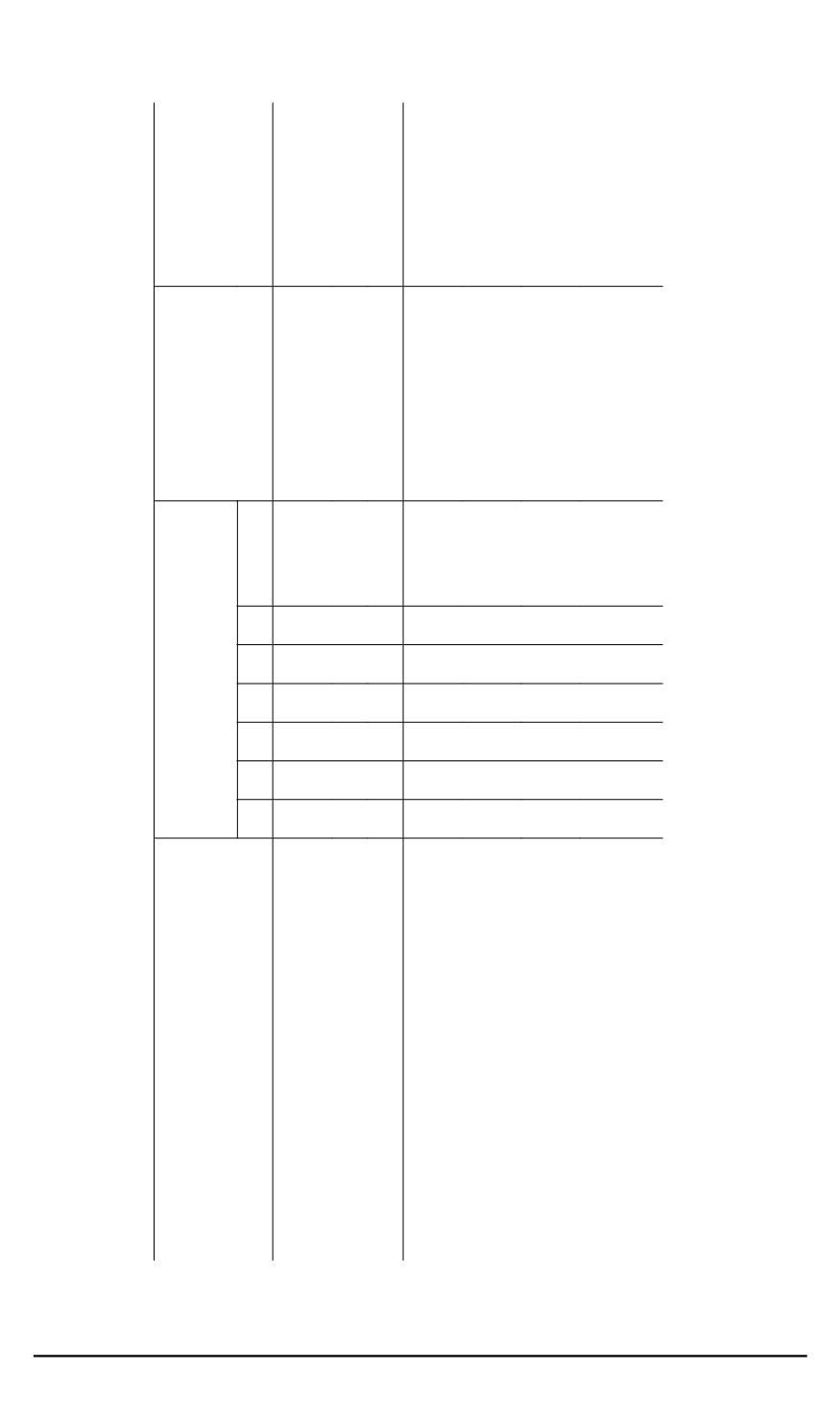

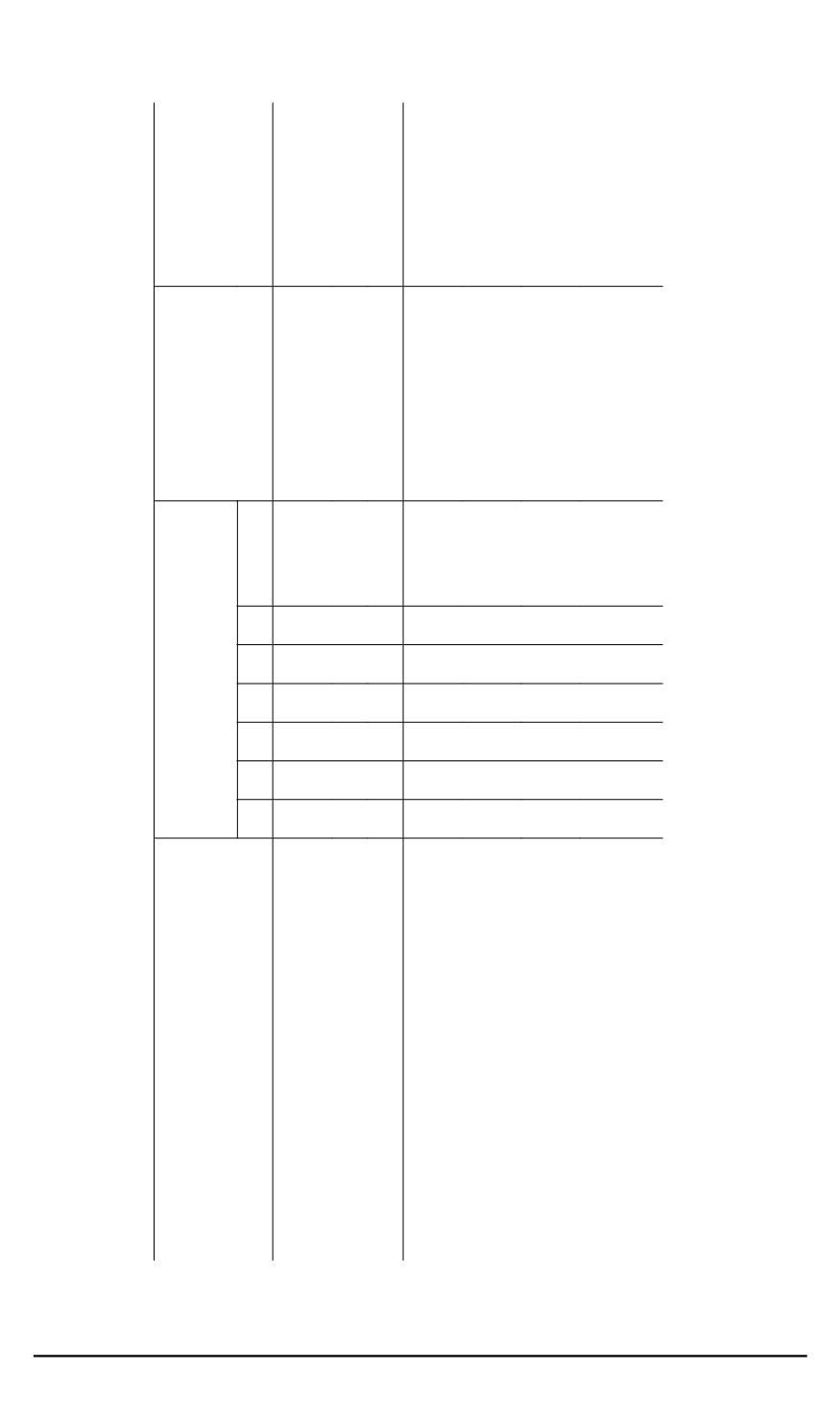

Таблица 3

Экспертная оценка вероятности реализации угрозы безопасности различными категориями нарушителей (К)

Угроза безопасности

Вероятность реализации угрозы

нарушителем категории К

Коэффициент

реализуемости

угрозы (Y)

Возможность

реализации угрозы

К1 К2 К3 К4 К5 К6 Итог Y2

Утечки:

акустической (речевой)

информации

0 0 0 0 0 0

0

0,25

Низкая

видовой информации

0 0 0 2 5 2

5

0,5

Средняя

по каналу ПЭМИН

0 0 0 0 0 0

0

0,25

Низкая

Угрозы, реали-

зуемые:

в ходе загрузки операци-

онной системы

0 0 0 0 0 0

0

0,25

Низкая

после загрузки операцион-

ной системы

2 2 2 2 2 2

2

0,35

Средняя

внедрением вредоносных

программ

2 0 0 5 2 5

5

0,5

Средняя

анализом сетевого трафи-

ка с перехватом передава-

емой по сети информации

2 0 0 2 2 2

2

0,35

Средняя

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2013. № 3 65