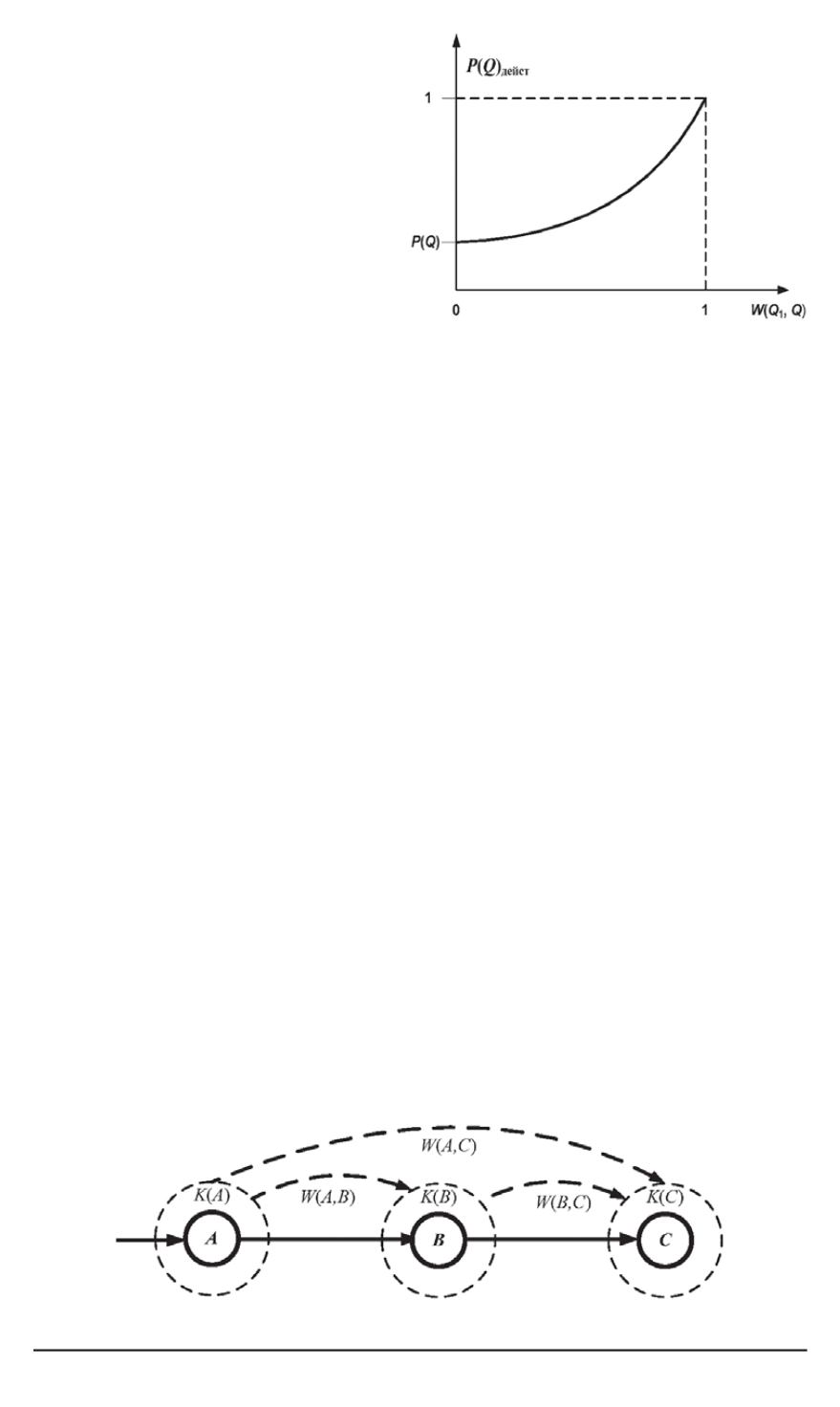

Рис. 5. Действительнаямера опасности

Для цепочки, приведенной

на рис. 3, меру опасности для

получения информации в

В

че-

рез информацию в

А

можно

определить, как

P

(

A, B

) =

P

(

A

)

×

P

(

B

)

дейст

,

где

P

(

B

)

дейст

=

P

(

B

)

1

−

W

(

A, B

)

.

В случае, когда

W

(

A, B

) = 0

получим

P

(

A, B

) =

P

(

A

)

×

P

(

B

)

,

что соответствует формуле при независимых методах защиты.

В случае, когда

W

(

A, B

) = 1

, т.е. методы защиты одинаковы,

имеем

P

(

A, B

) =

P

(

A

)

.

Полученный результат соответствует практике и объясняет сле-

дующее: если злоумышленник преодолел защиту капсулы

K

(

A

)

, то

защита капсулы

K

(

B

)

им преодолевается автоматически и не служит

препятствием для доступа к данными в

В

.

Все значения

W

, которые больше нуля, повышают действительную

меру опасности.

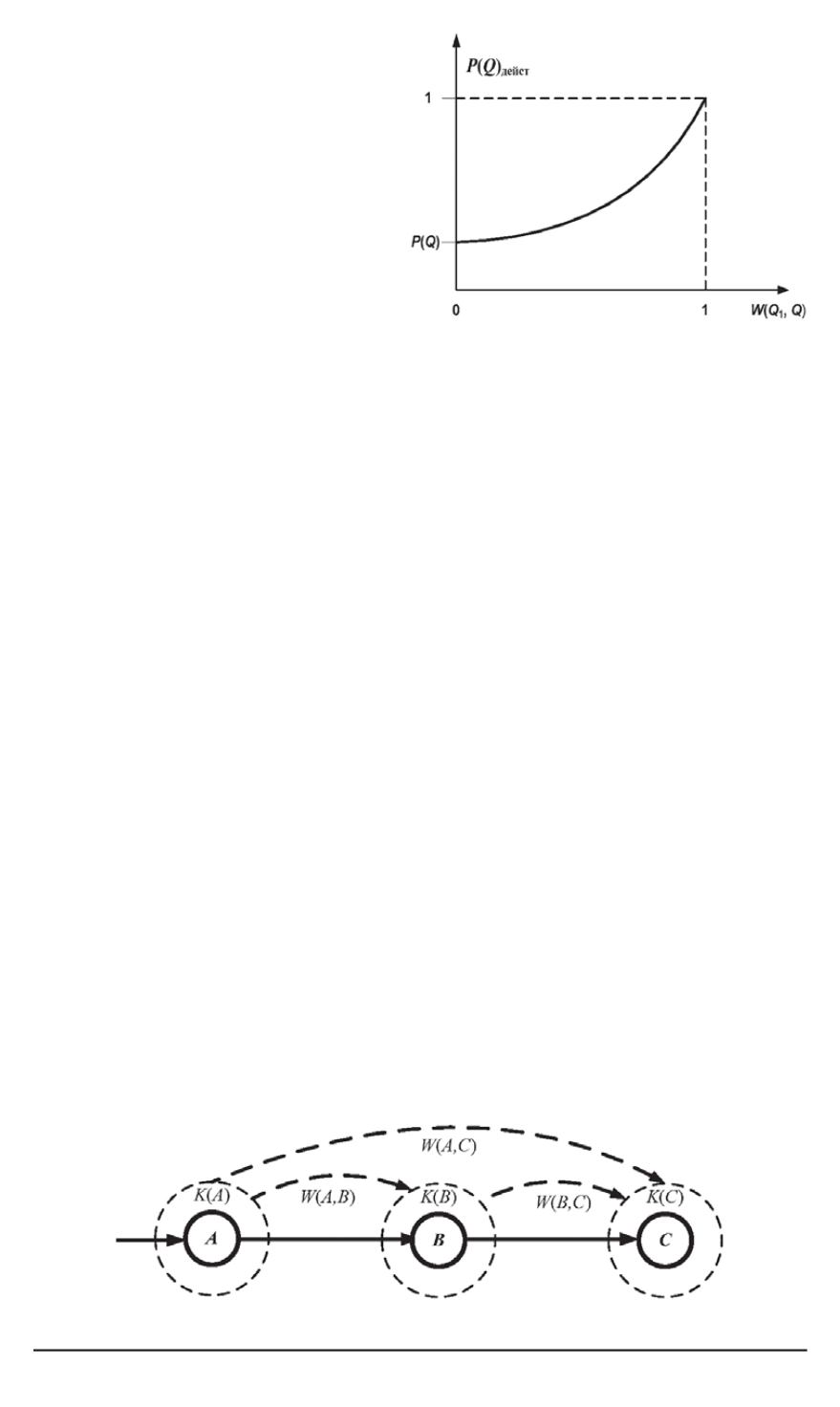

Рассмотрим цепочку из трех вершин (рис. 6).

Здесь показаны подданные

А

и

С

, ключевая вершина

В

, капсулы

K

(

A

)

,

K

(

B

)

,

K

(

C

)

, а также показатели связности методов защиты

вкапсулах

W

(

A, B

)

,

W

(

B, C

)

,

W

(

A, C

)

. Если преодолены капсулы

K

(

A

)

и

K

(

B

)

, то можно преодолеть и капсулу

K

(

C

)

, используя опыт

преодоления метода

M

(

A

)

капсулы

K

(

A

)

или опыт преодоления ме-

тода

M

(

B

)

капсулы

K

(

B

)

.

Таким образом, необходимо ввести понятие эквивалентного пока-

зателя связности

W

(

C

)

экв

, учитывающего связность метода

M

(

С

)

и

возможно преодоленных методов

M

(

A

)

и

M

(

B

)

.

Для вывода формулы интерпретируем показатель связности

W

(

Q

1

, ,

как вероятность преодоления защиты вершины

Q

при условии, что

защита вершины

Q

1

преодолена.

Рис. 6. Цепочка с ключевой вершиной

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2007. № 4 37