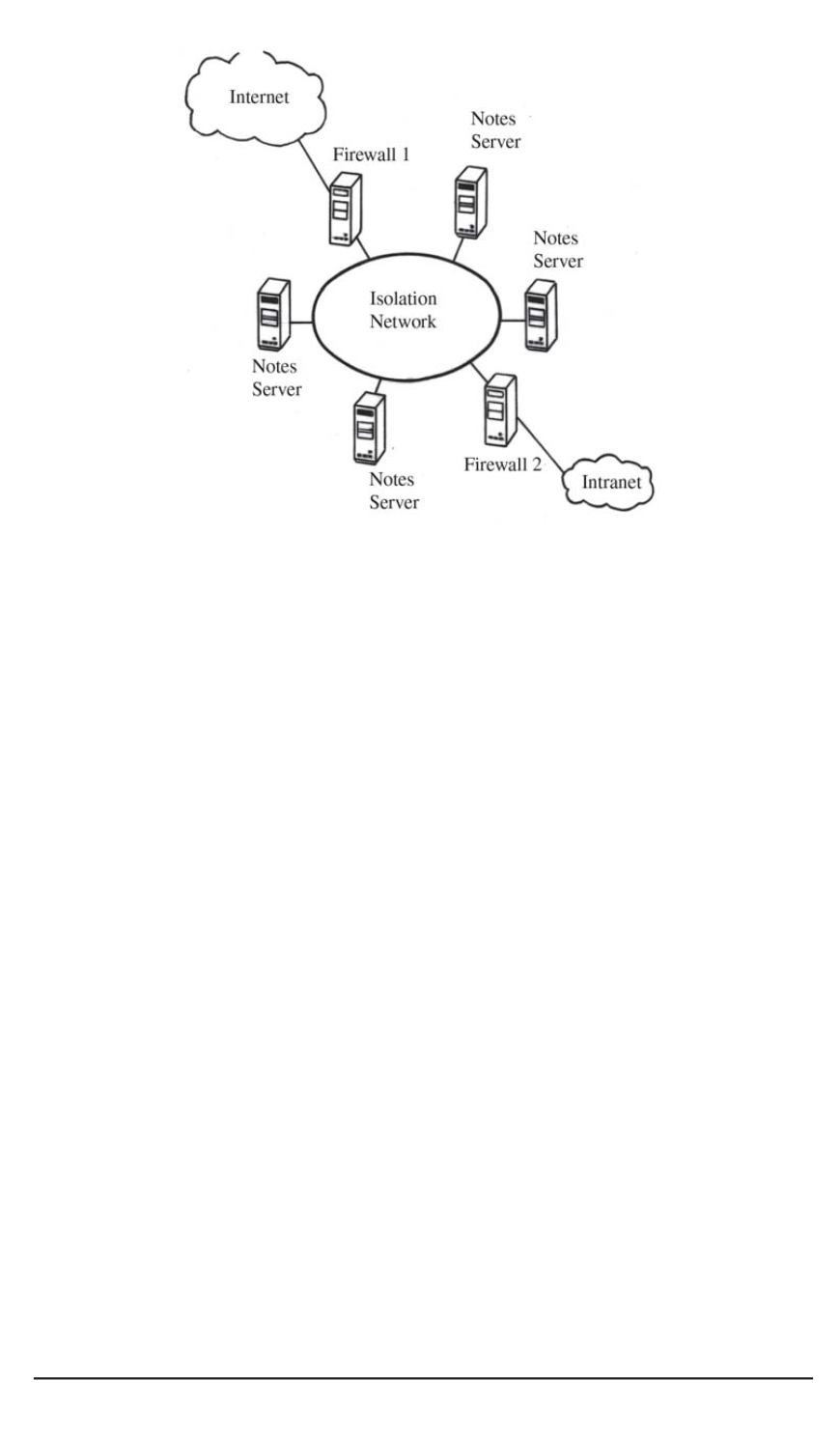

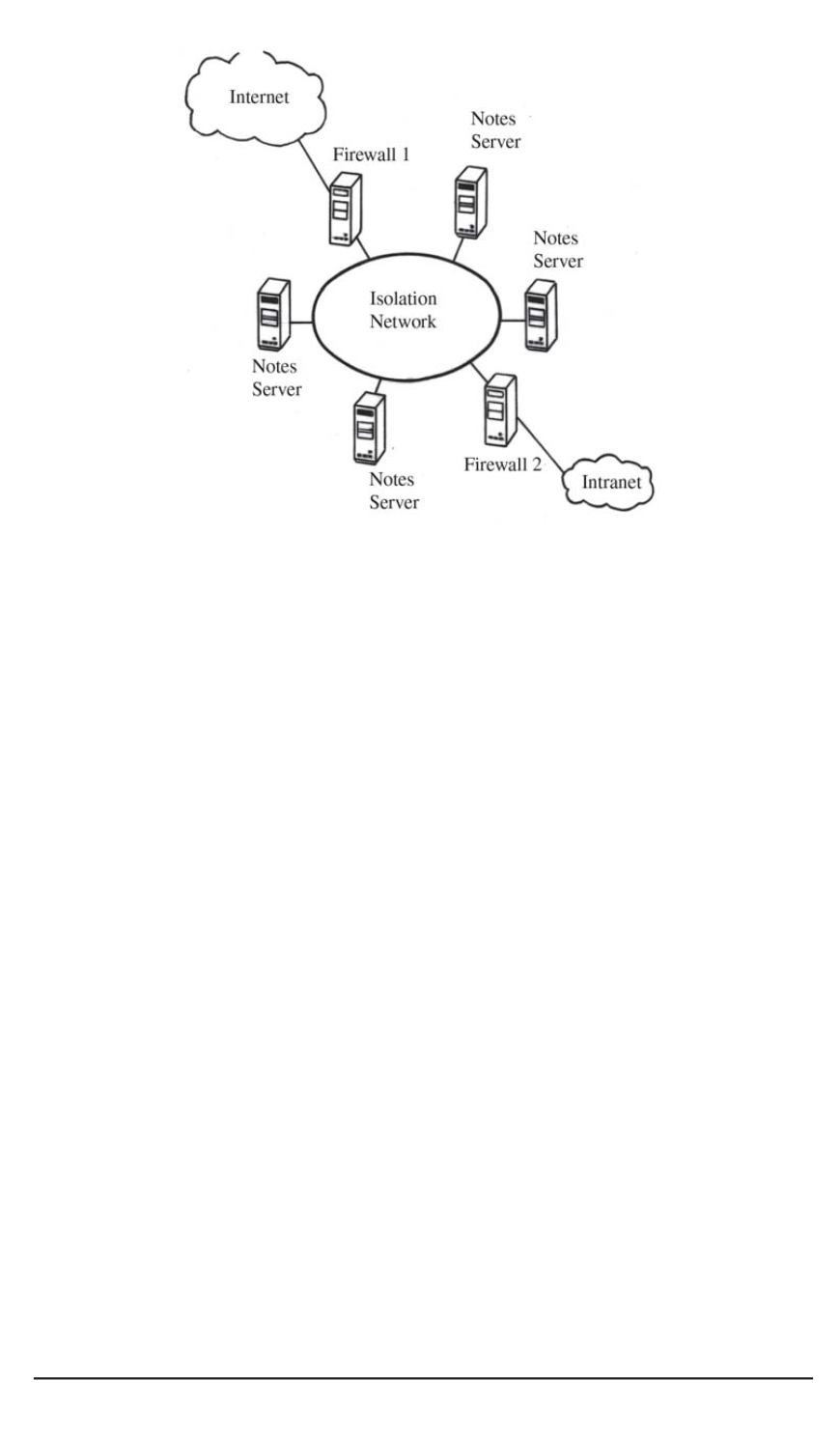

Рис. 4. Схема построения сетевой защиты Lotus

3. Эффективно организовать рабочие потоки в сети, полностью

обеспечить жизненный цикл документации;

4. Эффективно организовать защиту рабочего потока как от вну-

тренних, так и от внешних угроз.

Развитие технологии информационных сетей позволит в дальней-

шем предоставить качественно новый вид услуг в области телекомму-

никационной и сетевой поддержки различных распределенных про-

цессов человеческой жизнедеятельности. Данный подход и техноло-

гия могут быть востребованы при проектировании виртуальных пред-

приятий, систем дистанционного обучения, электронной коммерции и

других распределенных приложений.

СПИСОК ЛИТЕРАТУРЫ

1. Д е й т К. Дж. Введение в системы баз данных, 6-е изд. / Пер. с англ. – К.;

М.; СПб.: Издательский дом “Вильямс”, 2000. – 848 с.

2. З е г ж д а Д. П. И в а ш к о А. М. Основы безопасности информационных

систем. – М.: Горячая линия–Телеком, 2000. – 452 с.

3. К о н о л л и Т. М., Б е г г К. Е. Базы данных: проектирование, реализация

и сопровождение. Теория и практика, 2-е изд. / Пер. с англ. – К.; М.; СПб.:

Издательский дом “Вильямс”, 2000. – 1120 с.

4. C к у т и н А. А. Вопросы защищенности информации в корпоративной ин-

формационной системе “КОММЕРСАНТ” // Материалы 3-й межрегиональной

науч. практ. конф. “Проблемы информационной безопасности общества и лич-

ности”. – Томск, ТУСУР, 2001. – С. 181–184.

Статья поступила в редакцию 7.12.2005

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2007. № 1 113