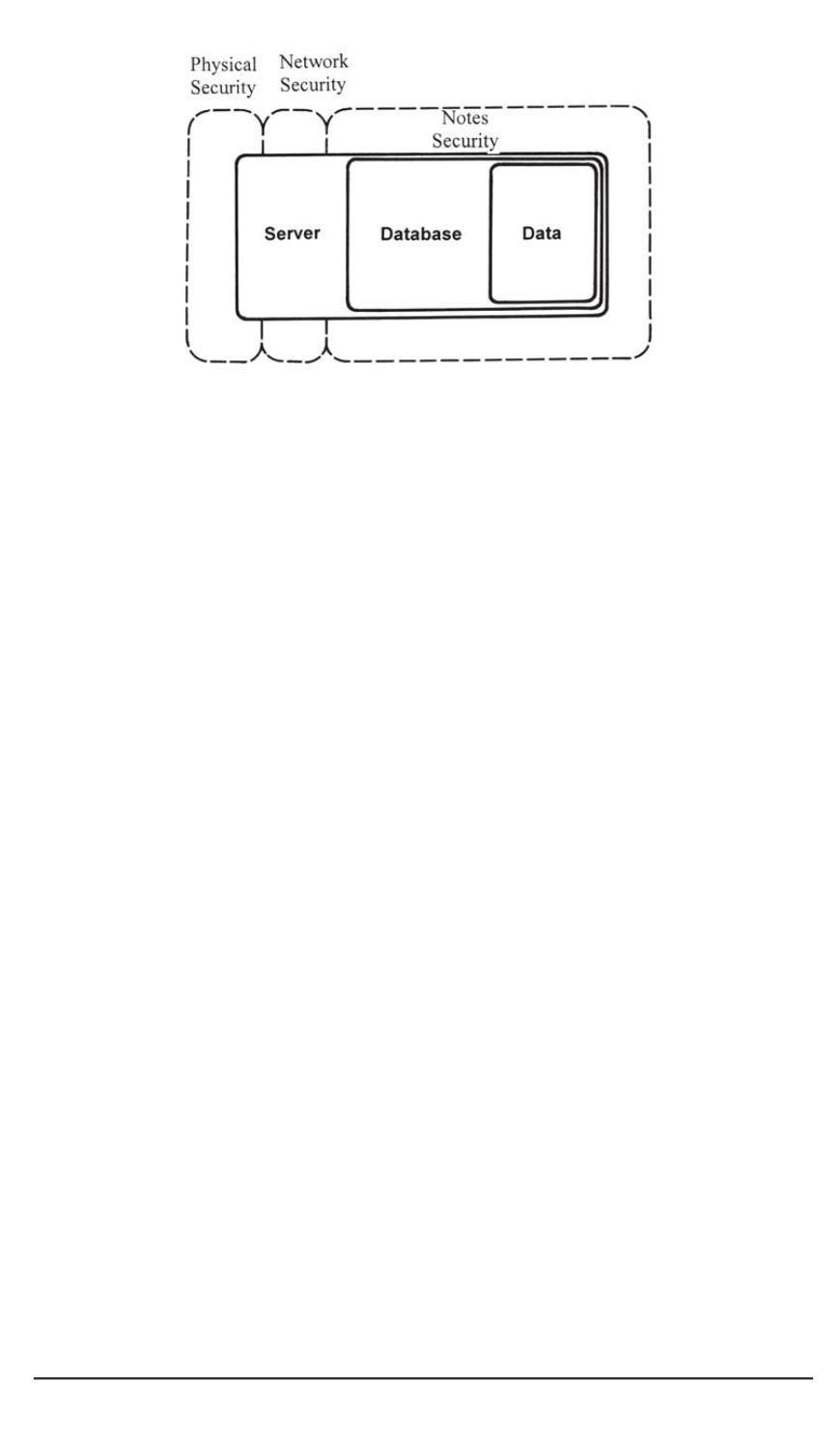

Рис. 3. Схема построения Lotus Security

способ адресации данных. Операция действует лишь на данные в базе,

изменяя значения полей в

O

и сохраняя параметры

ρ, χ

. Результатом

операции является база данных, однотипная с

β

. Первые две операции

—

Sel

и

Ins

— выполняются как

sel

и

ins

независимо от отношения

ρ

и

его характеристики

χ

в базе

B

, а именно:

Ins

(

u, μ, β, o, d

) = (

O

∗

, ρ, χ

)

,

где

O

∗

=

O

− {

o

} ∪ {

ins

(

u, μ, β, o, d

)

}

;

Sel

(

u, μ, o, P

) = (

O

∗

, ρ, χ

)

,

где

O

∗

=

{

sel

(

u, μ, o, P

)

}

.

Операции же

Upd

и

Del

выражаются через

upd

и

del

в зависимости от

параметров

ρ

и

χ

базы

B

.

Операции

Sel

,

Ins

,

Del

,

Upd

называются операциями манипулирова-

ния с базами данных, а три последние, т.е.

Ins

,

Del

,

Upd

— операциями

модификации баз данных.

Необходимо отметить, что безопасность в Lotus-технологии осу-

ществляется не только путем управления правами доступа и моди-

фикации информации, но и за счет многоуровневой схемы (рис. 3) [4].

Данная схема состоит из уровня сервера, уровня базы данных и уровня

записей информации.

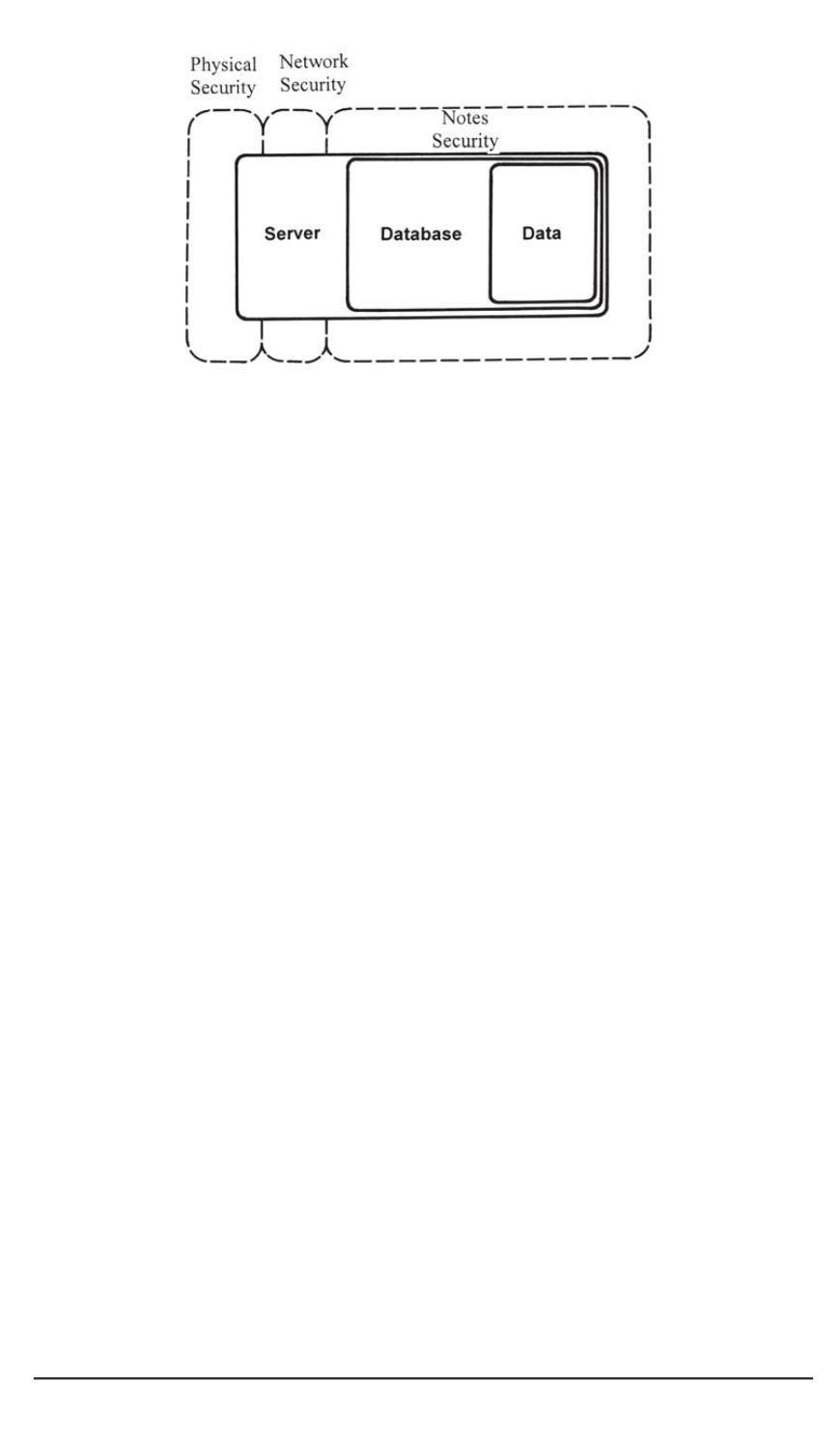

В дополнение к представленной схеме производитель предлагает

уделить серьезное внимание сетевой безопасности Lotus-технологии

при подключении ее к Internet сети. Сетевая безопасность осуществля-

ется за счет использования межсетевых экранов (рис. 4).

Выводы.

Применение предложенной модели защищенного доку-

ментооборота позволяет:

1. Организовать поддержку обращений пользователей с учетом

особенностей электронного представления документа;

2. Решать задачи управления данными в пределах одного уровня за

счет многоуровневой архитектуры;

112 ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2007. № 1