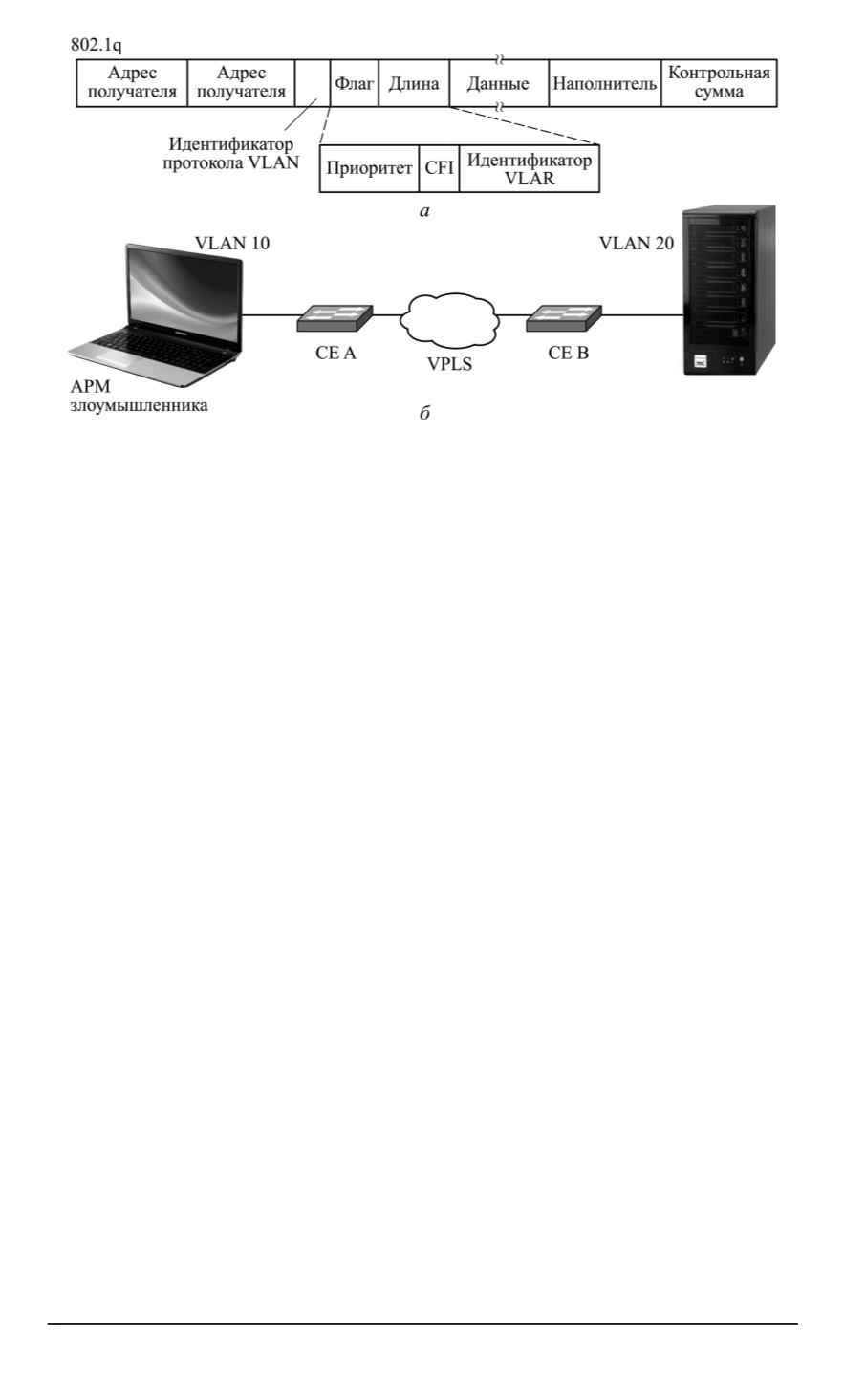

Рис. 2. Структура кадра Ethernet в соответствии со стандартом IEEE 802.1q (

а

)

и пример связи сетей VLAN10 и VLAN20 (

б

)

Поскольку первая метка 802.1q имеет значение первичной сети VLAN,

она удаляется и кадр пересылается по магистральному интерфей-

су. Когда коммутатор CE B получает кадр, то обнаруживает вторую

метку 802.1q, которая отбрасывается и кадр нелегитимно попадает в

сеть VLAN 20 путем коммутации. Таким образом, злоумышленник

может осуществить вторжения на оборудование, находящееся в сети

VLAN 20. Для того чтобы убрать уязвимость с повторным тегирова-

нием 802.1q, необходимо просто исключить первичную сеть VLAN со

всех магистральных каналов сети VPLS. Это выполняется при конфи-

гурации.

Угроза подмены DHCP-сервера и защита от DoS-атаки.

Рас-

смотрим случай, когда злоумышленник смог подменить DHCP-сервер

в услуге VPLS. Теперь любой компьютер в сети VPLS отправляет

широковещательный DHCP-запрос, тогда нелегитимный DHCP-сервер

может отправить ложный DHCP-ответ, в котором будет указан IP-адрес

устройства злоумышленника вместо адреса шлюза по умолчанию. По-

сле получения компьютером DHCP-ответа он начнет использовать

устройство злоумышленника как шлюз по умолчанию и пакеты, пред-

назначенные для других подсетей, будут отправлены злоумышленнику.

Для предотвращения DoS-атаки предлагается использовать функ-

цию DHCP Snooping, которая позволяет составить список всех ле-

гитимных DHCP-серверов в услуге VPLS [8]. Это выполняется при

конфигурации.

Защита от широковещательных штормов.

Производители обо-

рудования компании Cisco предусмотрели конфигурирование так, что-

бы ограничивалась сумма загрузки широковещательного трафика на

входе интерфейса [9].

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2015. № 1 51