задача минимизации) среди всех точек окрестности, далее эту точку

принимаем за следующее приближение

X

(

k

)

и переходим к шагу

k

+1

.

3. Если такой точки не существует, то работа алгоритма завершена,

на шаге

k

−

1

получена точка локального минимума.

В листинге 1 представлена программа на языке Java, реализующая

алгоритм метода вектора спада применительно к решению задачи вы-

бора вариантов защиты от угроз безопасности вычислительной сети

предприятия.

Сравнение алгоритма метода вектора спада с точным алгорит-

мом решения задачи.

Проведем сравнительный анализрассмотрен-

ного алгоритма метода вектора спада с точным алгоритмом решения

задачи. В качестве точного алгоритма выберем аддитивный алгоритм,

разработанный Э. Балашем [7].

Для оценки точности полученных результатов и скорости работы

алгоритма были псевдослучайным образом сгенерированы тестовые

наборы данных, которые поступили на вход обоих алгоритмов. В це-

лях усреднения результатов измерения генерировались по 5 различных

наборов данных для каждого фиксированного количества средств за-

щиты. Результаты сравнения алгоритмов представлены в таблице.

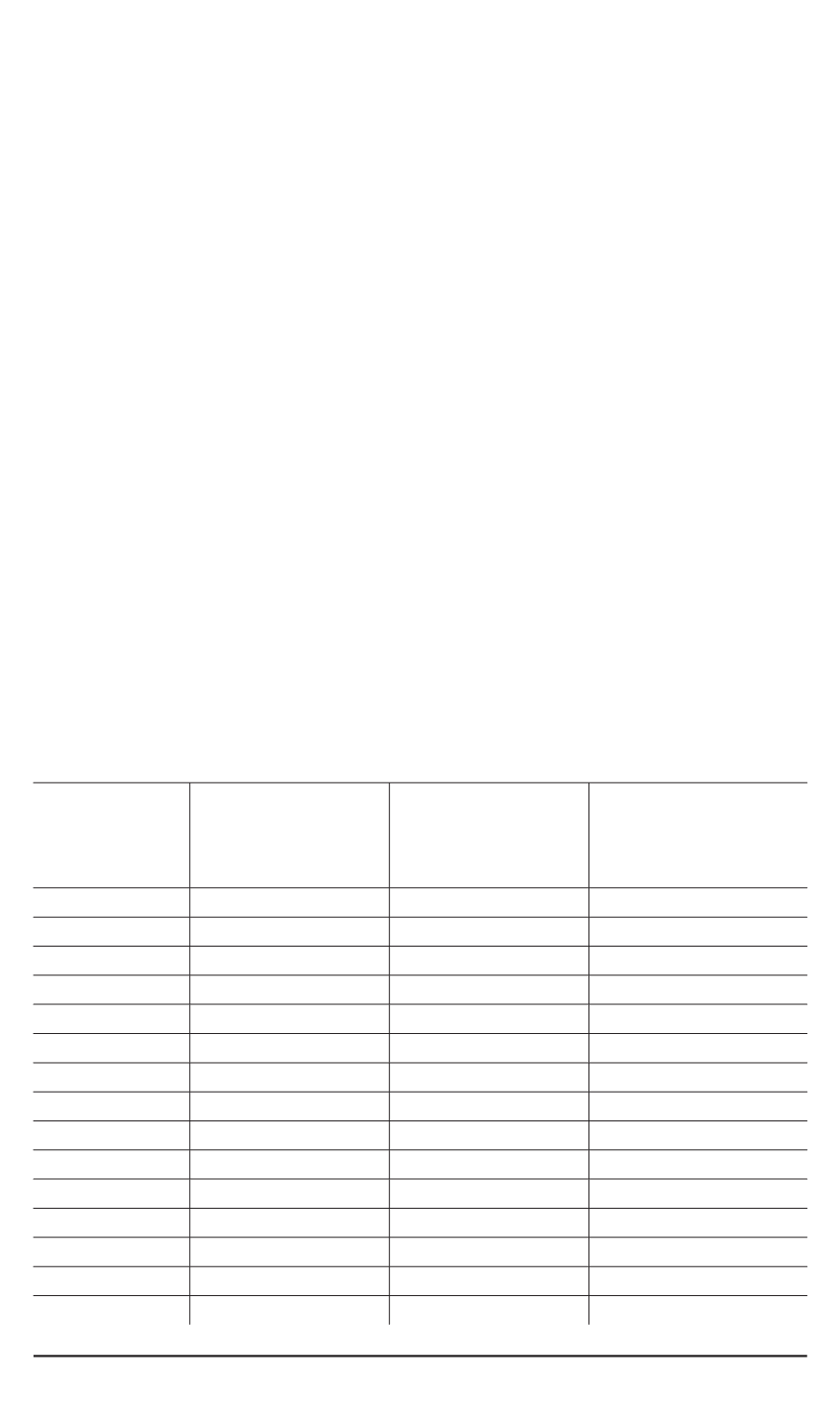

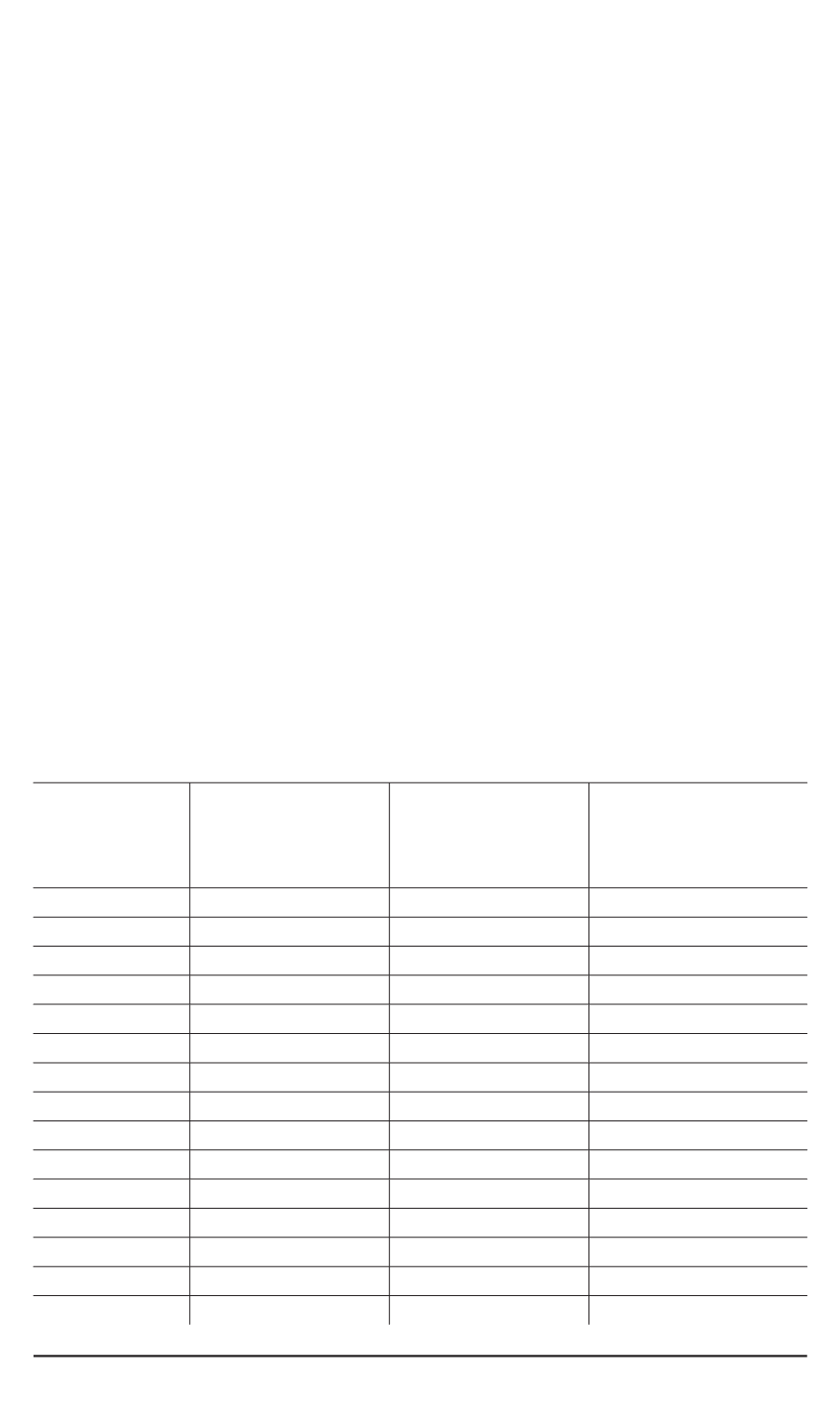

Таблица

Результаты сравнения алгоритма метода вектора спада и аддитивного

алгоритма

Число

средств

защиты

Время работы

аддитивного

алгоритма, мс

Время работы

алгоритма

вектора спада, мс

Отношение

вычисленных

значений целевой

функции

5

0,0

0,0

1,0

6

0,0

0,0

0,98

7

0,0

0,0

0,93

8

0,0

0,0

0,88

9

0,0

3,2

0,82

10

3,0

0,0

0,84

11

3,2

0,0

0,86

12

6,2

3,2

0,72

13

18,6

0,0

0,84

14

47,0

3,0

0,80

15

78,0

0,0

0,69

16

134,2

3,2

0,74

17

253,2

0,0

0,78

18

390,6

9,4

0,65

19

665,6

3,2

0,72

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2008. № 2 77