Далее приводится описание испытаний по исследованию уязвимо-

сти сети NGN отдельно по каналам сигнализации (по протоколу SIP)

к атакам DoS (типа флуд-атака).

Анализ испытаний уязвимости к атакам DoS сети NGN по ка-

налам сигнализации.

Атака посредством передачи большого числа

сообщений протоколов или медиасообщений — наиболее просто реа-

лизуемый злоумышленником и часто реализуемый тип атаки. Цель —

исчерпать имеющиеся ресурсы объекта атаки. Обработка каждого сиг-

нального сообщения занимает ресурсы системы (процессорное время,

оперативную память, полосу пропускания). При одновременном по-

ступлении большого числа сообщений ресурсы системы могут быть

исчерпаны, что приведет к сбоям или полной остановке ее работы.

Такая ситуация может возникнуть непреднамеренно, в результате

ошибок программного обеспечения или как следствие аварий в IP-сети

(например, возврат сервера в работу после вр´еменной недоступности

может привести к лавинообразному росту запросов на регистрацию, в

результате которого может возникнуть атака DoS).

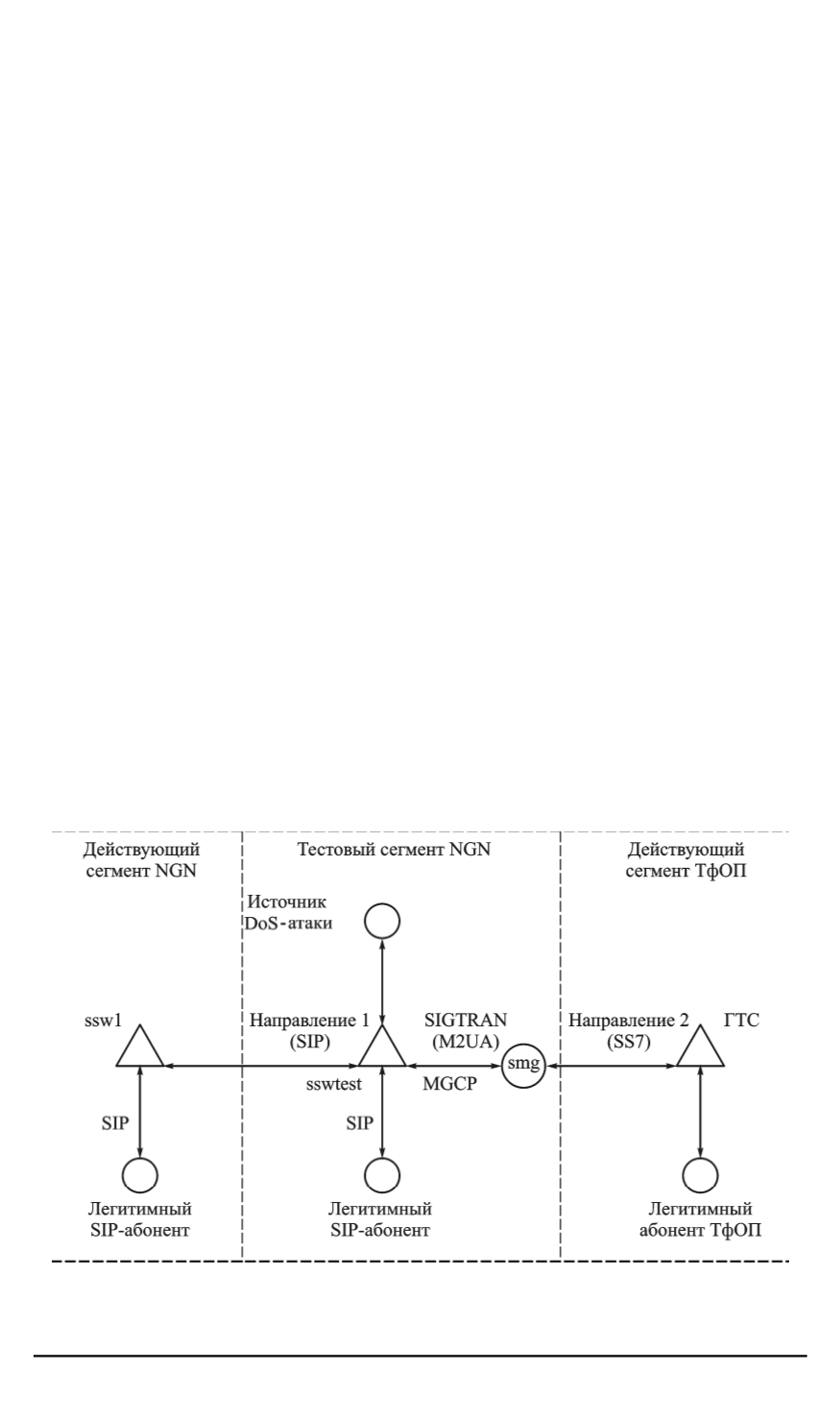

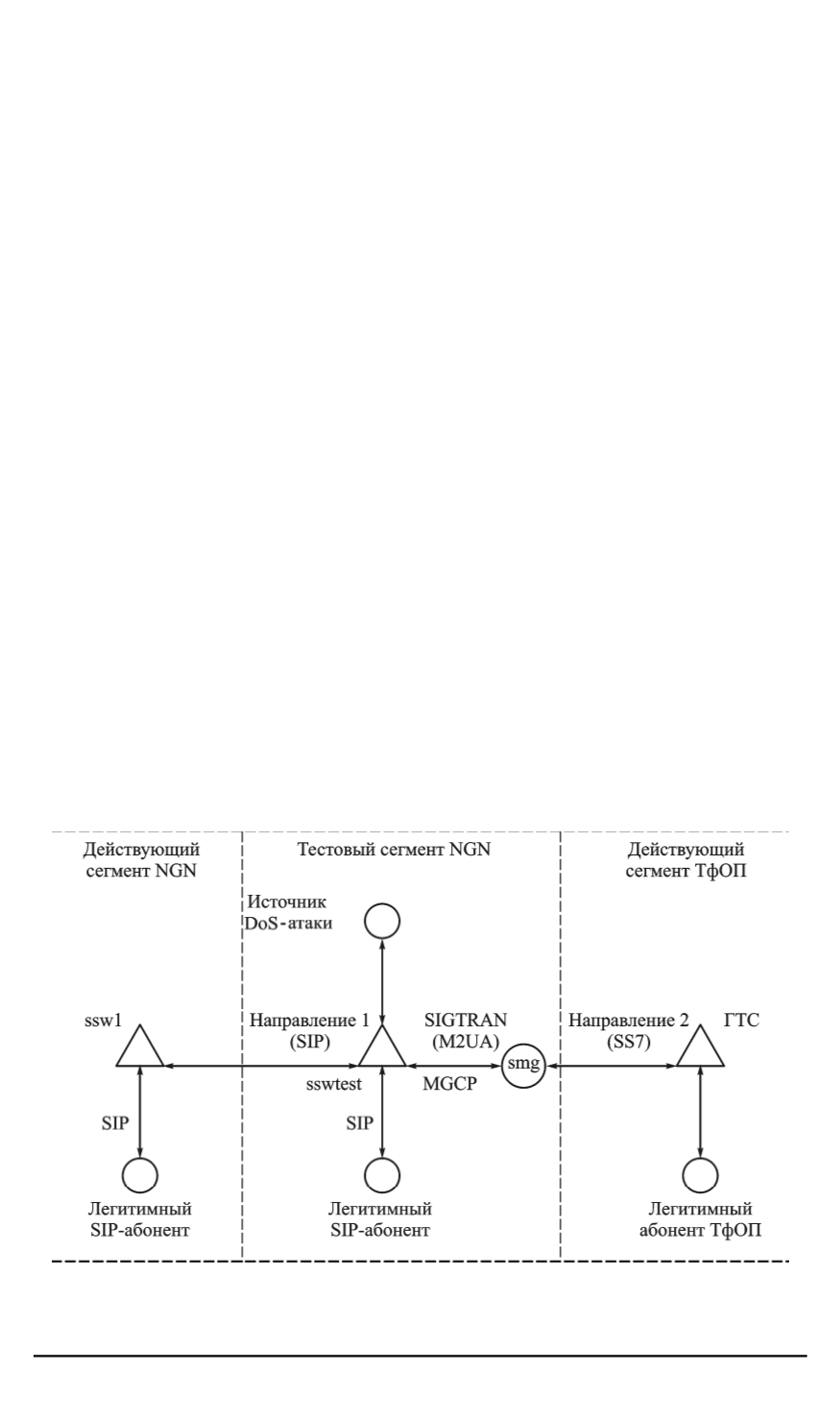

Для оценки устойчивости действующего оборудования к атакам

DoS типа флуд-атака на тестовом участке сети одного из операторов

связи был проведен ряд тестов, в ходе которых имитировались эти

атаки. Тестовый участок приведен на рис. 1. Тестовый участок имеет

подключения к сети ТфОП по протоколу общеканальной сигнализации

SSN7 и к смежному сегменту сети NGN по протоколу SIP.

На схеме приняты следующие обозначения: ssw1 — программный

коммутатор (softswitch) действующего сегмента сети; sswtest — про-

граммный коммутатор (softswitch) тестового сегмента сети; smg —

Рис. 1. Схема тестового участка сети NGN при тестировании уязвимости к ата-

кам DoS типа флуд-атака

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2013. № 3 47