В

. Механизм аутентификации аналогичен приведенному механиз-

му

А

за исключением того, что для вычисления MAC использует-

ся не функция хеширования, а алгоритм симметричного шифрования

DES. Такой алгоритм формирования MAC принят национальным бю-

ро стандартов США [7, 8].

Г

. Механизм аутентификации аналогичен приведенному механиз-

му

В

за исключением того, что для вычисления MAC используется

алгоритм симметричного шифрования другого алгоритма (KASUMI).

Такой алгоритм формирования MAC принят в сотовой сети подвижной

связи третьего поколения UMTS [8].

Д

. Подлинность источника и целостность сообщения обновления

маршрутизации реализуется с помощью симметричного шифрования

хеш-кода (профиля) сообщения [8].

Е

. Подлинность источника и целостность сообщения обновления

маршрутизации реализуется с помощью шифрования с открытым клю-

чом [8].

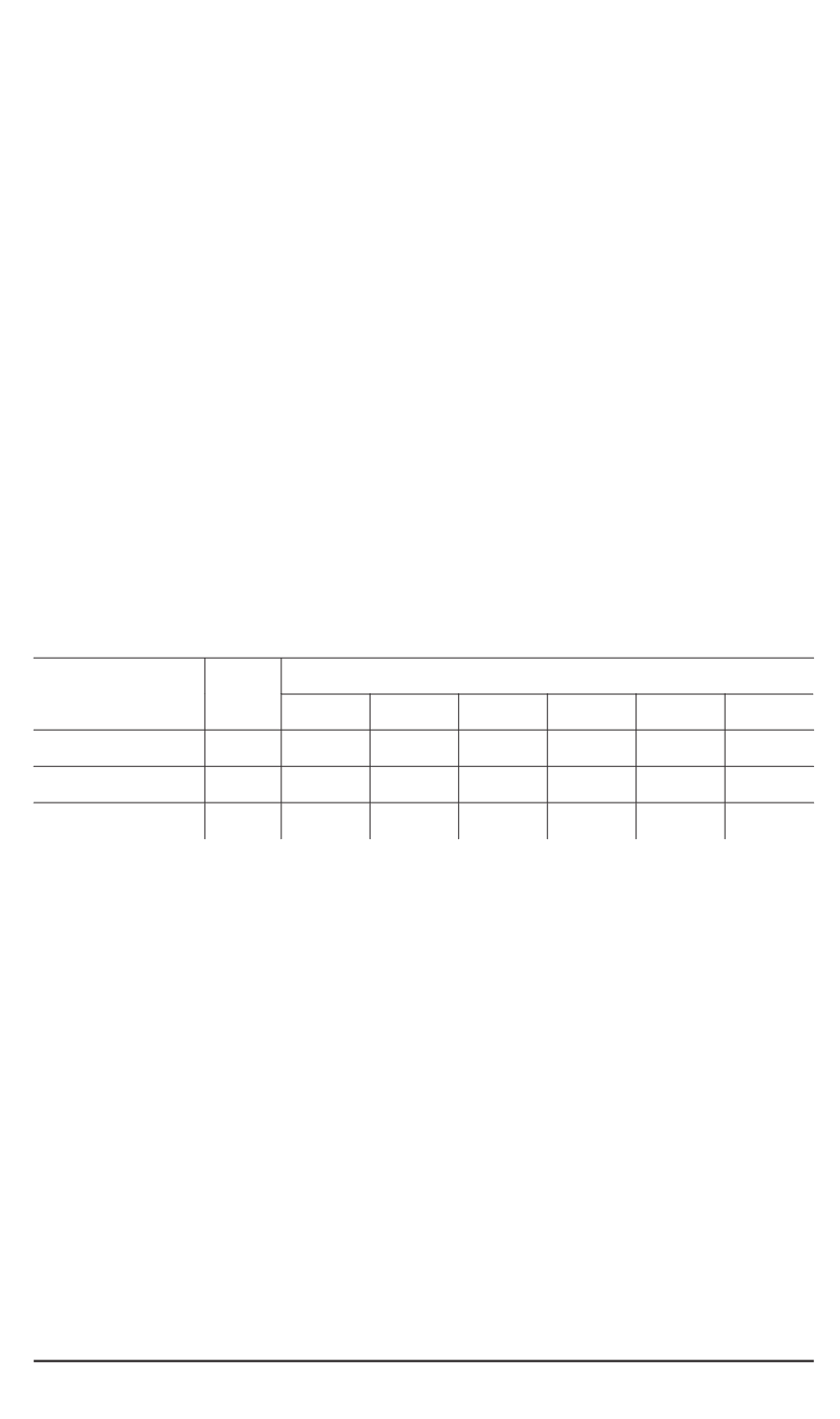

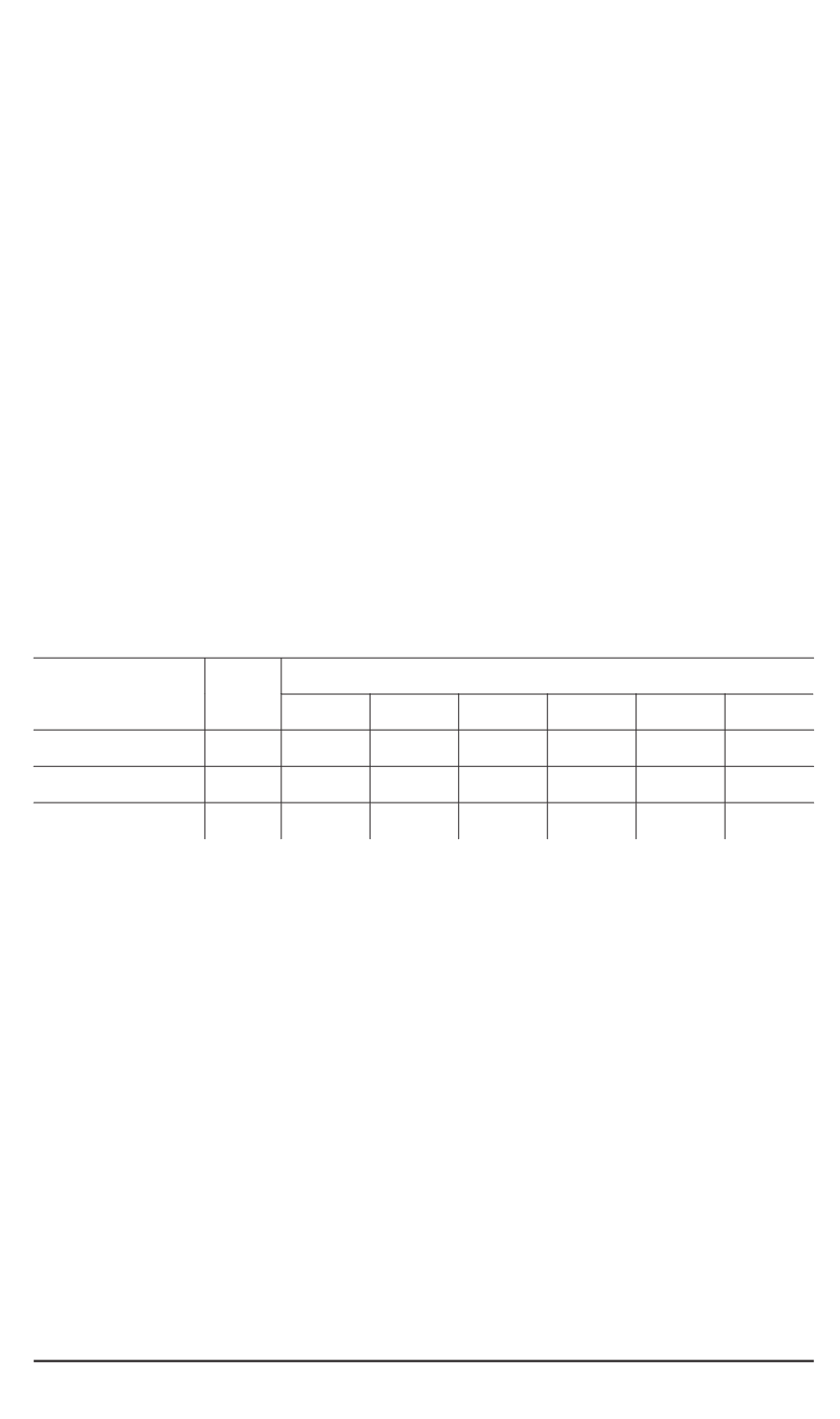

Таблица 1

Значения интегральных характеристик обеспечения ИБ механизмов

аутентификации

Требование

i

K

i

X

i

А Б

В

Г

Д Е

1

1

1

1

1

1

1

1

2

10

1

3

3

5

7

10

R

sec

10,0 28,2 28,2 46,4 64,5 91,8

Как видно изтабл. 1 наименьшее значение

R

sec

(

X

)

имеет механизм

А

, а наибольший — механизм

Е

. Механизмы

Б

и

В

имеют одинаковое

значение

R

sec

(

X

)

.

Технико-экономическая эффективность механизма аутентифи-

кации в ОКС-7.

Интегральная характеристика механизма аутенти-

фикации в пунктах сигнализации ОКС-7 должна учитывать степень

снижения ущерба ССОП в результате защиты от угроз нарушения

маршрутизации. При этом учитываются многие факторы и в том чи-

сле значение интегральной характеристики уровня обеспечения ИБ

этим механизмом аутентификации.

Обозначим интегральную характеристику технико-экономической

эффективности механизма аутентификации

X

как

R

fh

(

X

)

, где

f

—

пункт сигнализации ОКС-7, в который поступает фальсифицирован-

ное сообщение обновления маршрутизации из смежного пункта сиг-

ISSN 0236-3933. Вестник МГТУ им. Н.Э. Баумана. Сер. “Приборостроение”. 2009. № 4 115